概述

BFD(Bidirectional Forwarding Detection)检测机制是一种快速故障检测方法,用于检测网络设备和系统故障,确保服务的快速切换和恢复。它具有实时性、可靠性和可扩展性等特点,广泛应用于企业服务领域。

原理与应用场景

- 原理:BFD检测机制基于网络协议(如ICMP、TCP)进行故障检测,通过发送探测报文并实时监测响应时间,判断设备或系统是否正常工作。一旦检测到故障,会立即触发故障切换,确保服务的高可用性。

- 应用场景:在企业服务领域,BFD检测机制广泛应用于负载均衡器、网络交换机、数据库等关键设备。当这些设备发生故障时,能够快速切换到备用设备,保证业务连续性。

优势与劣势

- 优势:

- 快速故障检测:BFD检测机制通过实时监测响应时间,能够快速发现故障并做出相应,大大提高了系统的稳定性和可用性。

- 可靠性强:基于网络协议进行故障检测,不受网络环境的影响,可靠性更高。

- 可扩展性强:适应于各种规模的企业和服务,可按需扩展。

- 劣势:

- 实施成本:实施BFD检测机制需要一定的网络设备和人员投入,初期成本较高。

- 技术要求:对网络管理人员的技术要求较高,需要具备一定的网络知识和故障排查能力。

实例演示

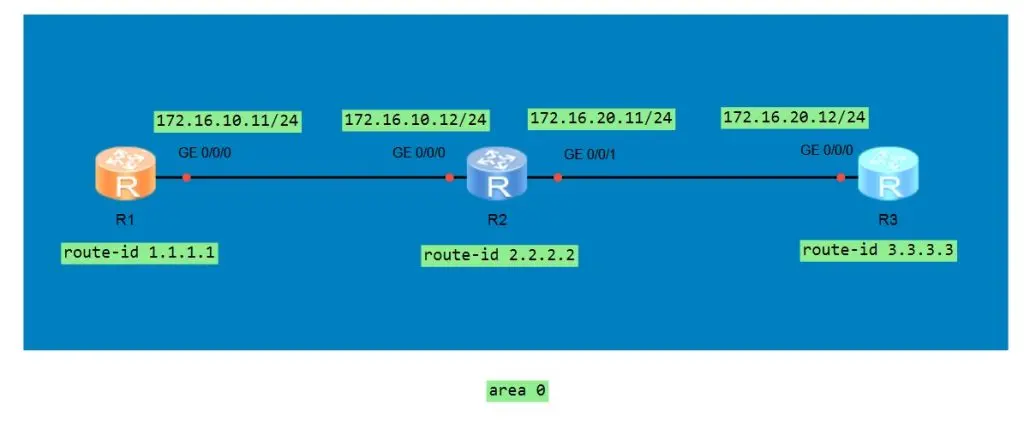

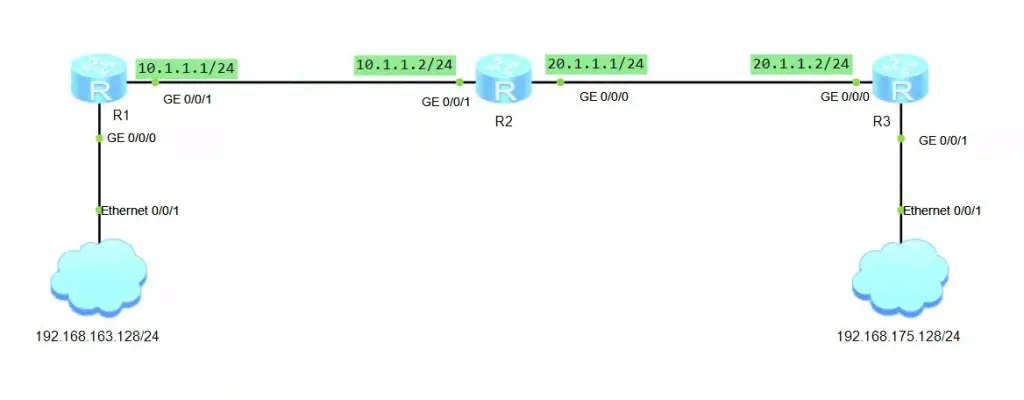

三台路由器使用OSPF组网,拓扑图如下:

R1 配置

[R1]dis current-configuration

[V200R003C00]

#

sysname R1

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load portalpage.zip

#

drop illegal-mac alarm

#

lldp enable

#

set cpu-usage threshold 80 restore 75

#

bfd

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 172.16.10.11 255.255.255.0

#

interface GigabitEthernet0/0/1

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

ospf 1 router-id 1.1.1.1

bfd all-interfaces enable

area 0.0.0.0

network 0.0.0.0 255.255.255.255

#

user-interface con 0

authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

R2配置

[R2]dis current-configuration

[V200R003C00]

#

sysname R2

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load flash:/portalpage.zip

#

drop illegal-mac alarm

#

lldp enable

#

wlan ac-global carrier id other ac id 0

#

set cpu-usage threshold 80 restore 75

#

bfd

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 172.16.10.12 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 172.16.20.11 255.255.255.0

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

ospf 1 router-id 2.2.2.2

bfd all-interfaces enable

area 0.0.0.0

network 0.0.0.0 255.255.255.255

#

user-interface con 0

authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

returnR3配置

[R3]dis current-configuration

[V200R003C00]

#

sysname R3

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load portalpage.zip

#

drop illegal-mac alarm

#

lldp enable

#

set cpu-usage threshold 80 restore 75

#

bfd

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 172.16.20.12 255.255.255.0

#

interface GigabitEthernet0/0/1

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

ospf 1 router-id 3.3.3.3

bfd all-interfaces enable

area 0.0.0.0

network 0.0.0.0 255.255.255.255

#

user-interface con 0

authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

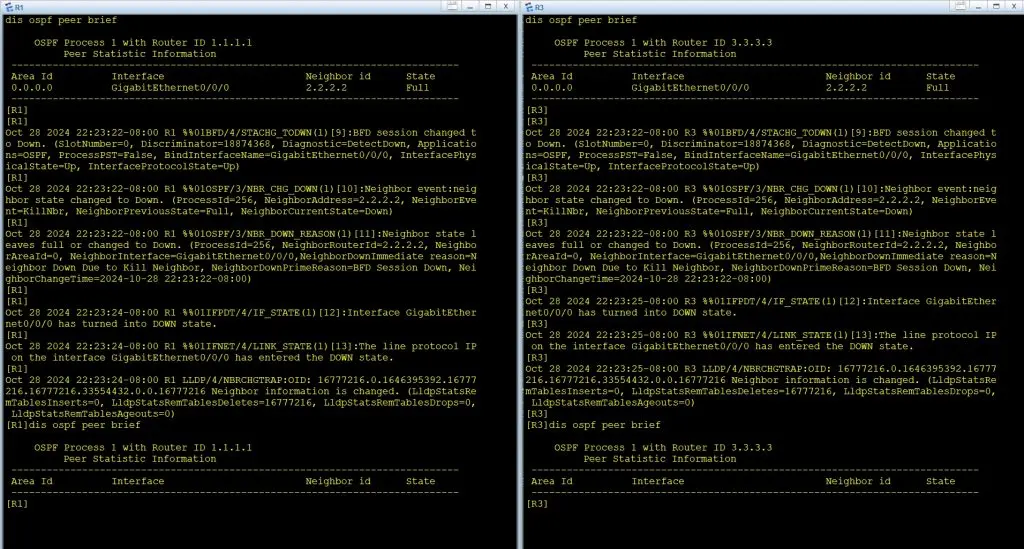

return所有路由器状态正常

现在将R2进行关机测试

R1和R3 OSPF状态dead time不再是40秒,而是只有3秒钟(默认)

总结

BFD协议可以加快OSPF的收敛速度,提高网络的稳定性和可靠性。通过BFD协议的实时监测和通知功能,可以迅速检测到链路故障,并通知OSPF协议进行相应的路由更新。

在实际应用中,可以根据网络的需求和情况,合理配置和使用BFD和OSPF协议,以提高网络的性能和可靠性。

0